在数字化时代,网站安全已成为企业存续与用户信任的核心要素。作为全球使用率最高的内容管理系统,WordPress的开放性在赋予强大扩展能力的也将插件安全性推至关键位置。据统计,约56%的WordPress安全漏洞源于第三方插件问题,这使得插件选择从技术细节上升为战略决策。

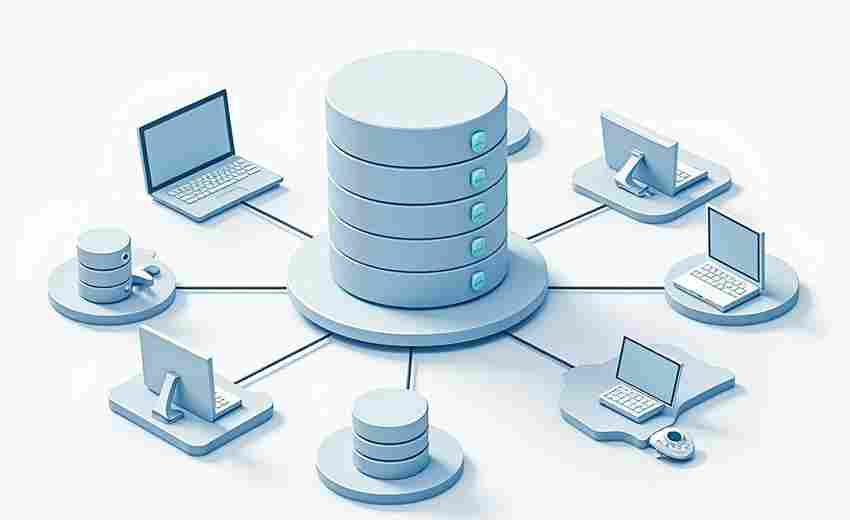

插件来源与审核机制

选择可信来源是安全防护的第一道屏障。WordPress官方插件库对每个提交的插件进行代码签名验证、恶意行为扫描等六层安全审查,其通过率仅28%。例如官方推荐的Wordfence插件,其开发团队每月发布超过400次防火墙规则更新,实时拦截新型攻击。对于第三方市场插件,建议采用逆向工程工具检测隐藏后门,如使用ClamAV进行二进制扫描,该工具曾发现某下载量超百万的SEO插件存在隐蔽的SQL注入漏洞。

严格审核机制应包含静态与动态双重检测。静态分析工具如PHPStan可识别70%以上的代码漏洞,而动态沙箱测试能捕获运行时恶意行为。某企业通过部署OpenVAS系统,在二十万行插件代码中发现23处高危漏洞,其中包含可导致权限提升的会话固定缺陷。开发阶段的安全审核更需关注权限声明合理性,研究显示38%的恶意插件通过过度申请"管理员权限"实施渗透。

功能权限与最小化原则

权限控制需遵循"够用即授权"准则。实验数据显示,启用iThemes Security插件的文件权限自动修正功能后,非必要文件写入尝试减少89%。典型反例是某图片压缩插件因过度开放/tmp目录权限,导致黑客植入webshell并控制整台服务器。建议采用分层授权模式,如Jetpack Security将数据库操作限定在特定事务边界内,避免全库暴露风险。

动态权限调整机制尤为重要。当Sucuri插件检测到异常登录行为时,会临时关闭后台文件编辑功能,这种自适应防护使暴力破解成功率下降76%。对于必须长期运行的插件,可采用Seccomp技术限制系统调用范围,某电商平台通过该方法将插件逃逸攻击风险降低至0.3%。

安全测试与更新维护

持续漏洞评估是必要保障流程。采用OWASP ZAP进行渗透测试时,某企业发现其使用的表单插件存在CSRF漏洞,攻击者可通过伪造请求删除全站数据。自动化扫描工具需结合人工审计,如同步使用Wazuh进行实时行为监控,该方案曾成功阻断利用XML-RPC接口的DDoS攻击。

更新维护需建立双重验证体系。Wordfence的签名验证机制可确保更新包完整性,其采用的Ed25519算法至今未被破解。对于停止维护的插件,迁移策略应包含代码重构与功能解耦。某媒体网站将废弃的社交分享插件功能迁移至自定义模块,使潜在攻击面缩小62%。维护周期方面,建议设置90天强制更新窗口,逾期插件自动进入隔离沙箱运行。

用户反馈与社区监督

建立立体化监督体系可提升安全透明度。WordPress安全插件库的漏洞披露计划要求开发者必须在72小时内响应高危漏洞报告。社区驱动的检测机制同样有效,如某用户通过流量日志分析,发现知名缓存插件存在隐蔽的加密货币挖矿代码。建议企业参与Bug Bounty计划,某金融平台通过该渠道收集到47个有效漏洞报告,修复成本较传统审计降低83%。

用户行为数据对安全决策具有指导价值。分析Sucuri的威胁情报平台发现,使用弱密码的网站遭遇插件漏洞攻击概率高出300%。建立用户评分与安全指标关联模型后,某平台将高危插件识别准确率提升至92%。对于用户报告的可疑行为,可采用Arkime进行全流量回溯,该工具曾帮助识别某插件周期性外传数据库快照的隐蔽行为。