随着数字化进程的加速,全球网站日均遭受超过2亿次网络攻击。从跨国集团到中小型企业,安全防护已成为维系商业信誉的核心要素。当Equifax因未修复漏洞导致1.47亿用户数据泄露时,其股价单日暴跌13%的惨痛教训警示:现代网站安全已非单纯的技术议题,而是关乎企业存亡的战略防线。

漏洞管理闭环

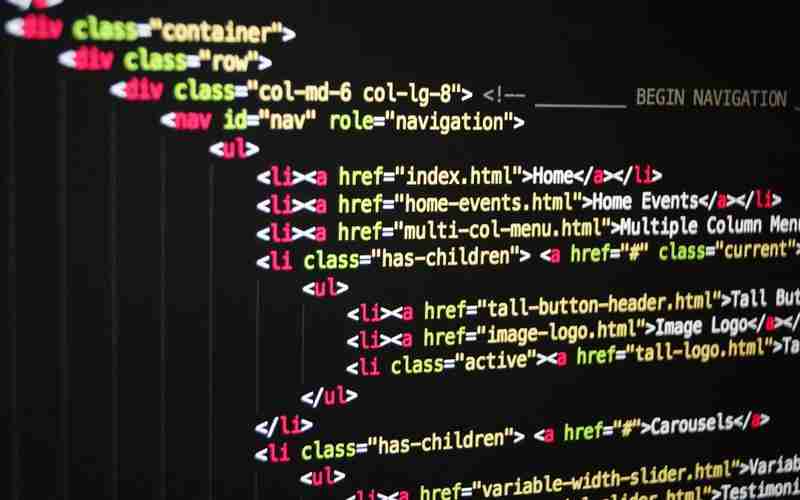

漏洞管理是安全防护的第一道闸门。OWASP统计显示,78%的网站安全事件源于未及时修补的已知漏洞。某金融平台2022年因未处理Struts2框架漏洞,导致攻击者通过CVE-2017-5638漏洞植入勒索软件,造成业务中断72小时。漏洞扫描工具如Nessus的周期性运行必须纳入运维规程,但工具本身不能替代人工研判——某电商平台曾误将正常API接口标记为漏洞,引发服务降级事故。

漏洞修复的黄金时间窗口正在缩短。卡巴斯基实验室研究表明,新型漏洞从披露到利用的平均时间已压缩至7.2天。微软的"周二补丁日"机制值得借鉴,其将每月第二个星期二固定为补丁部署日,同时建立沙盒测试环境验证补丁兼容性。值得注意的是,某些遗留系统可能面临"补丁悖论"——英国国民医疗服务体系(NHS)曾因强制升级Windows XP系统导致医疗设备失控,这提示漏洞修复需与业务连续性评估同步推进。

访问控制体系

权限管理失控是90%内部数据泄露事件的共同诱因。某社交媒体平台2023年的内部数据显示,普通运维人员平均拥有37个系统访问权限,其中62%权限超过岗位实际需求。基于角色的访问控制(RBAC)模型虽被广泛采用,但动态权限调整机制的缺失常导致"权限堆积"。谷歌BeyondCorp零信任架构的创新在于,将访问权限与设备状态、地理位置、行为特征等200余个参数动态绑定。

多因素认证(MFA)的部署需要平衡安全与体验。当某银行强制客户使用硬件令牌导致用户流失率上升5%时,他们转而采用基于风险的自适应认证:对低风险交易仅需短信验证,而大额转账则叠加生物识别验证。国际电信联盟建议,关键系统应采用FIDO2标准下的无密码认证方案,这种采用WebAuthn协议的技术可使钓鱼攻击成功率下降98%。

数据加密策略

TLS1.3协议的全面应用使传输层加密成为标配,但存储加密仍存在认知盲区。某政务云平台曾误将加密密钥与加密数据存储在同一服务器,致使黑客获取密钥后批量解密300万条公民信息。云安全联盟提出的"信封加密"方案要求对每个数据对象单独生成密钥,并通过密钥管理系统(KMS)分级加密存储,该方案已帮助某支付平台将数据泄露风险降低83%。

同态加密技术的突破正在改写数据处理范式。微软Azure的Confidential Computing产品线允许数据在加密状态下进行运算,医疗AI公司Owkin运用该技术,使多家医院能在不共享原始病历数据的前提下联合训练癌症预测模型。Gartner预测,到2025年将有60%的大型企业采用内存加密技术保护敏感数据,这需要硬件厂商配合开发支持SGX、TPM等安全模块的专用芯片。

入侵感知网络

威胁检测系统(IDS)的误报率直接影响防御效能。某证券交易所部署的IDS日均产生12000条告警,其中有效告警不足3条,导致安全团队陷入"告警疲劳"。MITRE ATT&CK框架的战术级检测策略,通过建立攻击者行为模型,成功将某能源企业的有效告警识别率提升至68%。结合UEBA(用户实体行为分析)技术,可精准识别如潜伏期长达278天的APT攻击。

安全编排与自动化响应(SOAR)系统正在重塑事件处置流程。当某零售企业遭受DDoS攻击时,其SOAR平台在43秒内完成流量清洗切换、CDN节点扩容、防火墙规则更新等17项操作,相较人工处置效率提升40倍。但Forrester警告,自动化脚本的漏洞可能被反向利用——某车企的SOAR系统就曾因逻辑缺陷,将正常促销流量误判为攻击并触发服务熔断。

灾备恢复机制

3-2-1备份原则在云时代面临迭代压力。某视频平台采用"跨区域3副本+异地冷备"策略,但在遭遇勒索软件攻击时,发现攻击者已潜伏92天并加密了所有备份版本。Veritas提出的"不可变备份"方案通过WORM(一次写入多次读取)存储技术,在AWS S3 Glacier中实现备份数据防篡改,该技术已帮助某金融机构在两次勒索攻击中实现零数据丢失。

灾难恢复演练的真实性决定预案有效性。某航空公司在年度演练中暴露关键缺陷:其预设的2小时恢复目标(RTO)因未考虑空管系统联动需求,实际故障时恢复耗时达11小时。NIST特别出版物800-184强调,演练场景应包含供应商系统中断、核心人员缺位等现实变量,某证券交易所通过引入"突袭式演练",将实际故障恢复时间缩短了58%。

合规审计框架

GDPR实施五年来,全球累计开出26亿欧元罚单,其中83%涉及网站数据处理违规。某跨国电商因未建立合法数据传输机制,被爱尔兰数据保护委员会处以7.46亿欧元罚款。这要求企业不仅遵守ISO 27001等通用标准,还需构建符合GDPR第35条要求的DPIA(数据保护影响评估)机制,包括建立数据流转图谱和影响评级模型。

第三方审计正在向技术验证深化。当某云服务商通过ISO认证后仍发生数据泄露时,审计机构被质疑未查验API接口的实际防护措施。CSA STAR认证体系要求审计方使用渗透测试验证控制措施有效性,某银行采用该标准后,在审计中发现并修复了23个隐蔽漏洞。值得注意的是,区块链技术开始应用于审计留痕,德勤开发的PermaRec系统可将审计证据哈希值上链,确保过程不可篡改。