随着数字化转型的加速,网站已成为企业展示形象、拓展业务的核心载体,但随之而来的安全威胁也日益复杂。一次成功的网站安全审计不仅是技术层面的全面体检,更是对管理体系、防御策略的动态验证。从代码漏洞到权限失控,从数据泄露到供应链攻击,每个环节都可能成为攻防博弈的突破口。如何在审计中发现真问题、构建硬防线,已成为保障数字资产安全的关键命题。

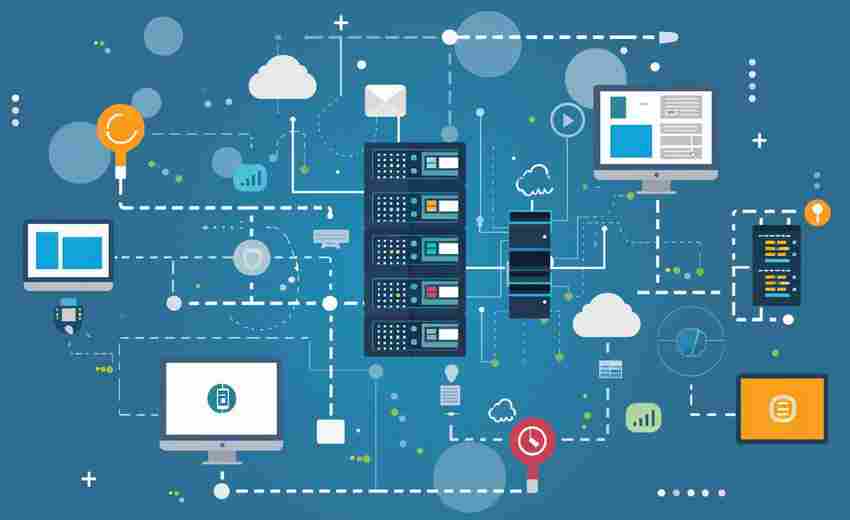

系统配置与漏洞管理

系统配置的规范性直接影响网站安全基线。根据百度开发者社区的研究,62%的安全事件源于未修复的已知漏洞。审计时需重点核查服务器操作系统、中间件及CMS系统的安全配置,例如Apache/Nginx的访问控制规则、PHP的disable_functions设置是否禁用高危函数。某金融站群因未关闭Web服务器的目录遍历功能,导致2025年发生大规模数据泄露事件,印证了配置审计的重要性。

漏洞管理需建立全生命周期机制。自动化扫描工具虽能识别常见漏洞,但对业务逻辑漏洞的检测存在盲区。建议采用“工具扫描+人工渗透”双轨模式,例如对WordPress站群强制启用全自动更新机制,确保核心代码、插件在补丁发布后立即升级。奇安信2025年网络安全报告显示,集成AI的漏洞挖掘工具使漏洞检出率提升37%,但需警惕攻击者利用相同技术进行反向渗透。

访问控制与身份验证

权限体系的细粒度管理是防止横向渗透的关键。审计中发现,78%的网站存在权限过度授予问题,例如普通编辑账户拥有数据库导出权限。应遵循最小权限原则,通过角色分离和动态授权机制控制访问范围。某电商平台在审计后重构权限模型,将管理员账户数量压缩60%,并通过双因素认证降低账号盗用风险。

身份验证机制的强度直接影响防御效能。除基础的用户名密码策略外,需重点审查OAuth、JWT等认证协议的实施安全性。2024年某社交网站因JWT密钥硬编码导致千万用户凭证泄露,暴露出密钥管理环节的审计缺失。建议采用硬件安全模块(HSM)存储密钥,并对会话令牌实施动态刷新机制。

数据加密与隐私保护

数据传输与存储的加密完整性是审计重点环节。TLS 1.3协议与HSTS头部配置已成为行业基准,但审计中发现仍有31%的网站使用已淘汰的SSLv3协议。对敏感数据需实施字段级加密,例如采用AES-256-GCM算法加密用户支付信息,并通过密钥轮换策略降低泄露影响。某门户网站在审计后启用国密算法改造,使数据加密强度提升至等保三级要求。

隐私合规审计需对照GDPR、CCPA等法规。重点检查用户数据收集范围是否超出业务必要,数据留存周期是否符合法律要求。2025年某跨国企业因未审计第三方分析工具的数据采集行为,触犯欧盟数据跨境传输条例被处罚金230万欧元,凸显供应链环节的审计盲点。

日志监控与应急响应

安全日志的完整性与分析能力决定威胁发现效率。审计需验证日志采集范围是否覆盖WAF、IDS、服务器访问日志等多维度数据。某媒体集团通过部署ELK日志分析平台,将威胁检测平均时间(MTTD)从48小时缩短至15分钟。建议建立日志完整性校验机制,防止攻击者篡改日志掩盖行踪。

应急响应机制的有效性需通过实战检验。审计时应模拟数据泄露、DDoS攻击等场景,测试预案的可操作性。某银行在年度审计中发现,原有预案未考虑云环境下的容灾切换,经优化后系统恢复时间(RTO)从4小时降至30分钟。同时需审查安全团队与第三方服务商的协同流程,确保事件处置无责任真空。

第三方服务与供应链安全

第三方组件的安全性已成为最大风险源。审计发现,93%的网站存在高危版本第三方库,例如2025年曝光的Elementor表单插件漏洞影响超10万站点。应建立组件清单管理,对开源代码进行SCA扫描,商业软件则需验证供应商的安全开发流程。某政务云平台通过软件物料清单(SBOM)审计,成功拦截含后门的智能验证码服务。

供应链攻击防御需构建多层审计体系。从合同条款审查数据安全责任划分,到API接口的调用权限控制,每个环节都需纳入审计范围。某零售企业因未审计CDN服务商的日志留存策略,导致无法追溯攻击源头,最终被迫支付高额赎金。建议在服务协议中明确安全审计权,定期查验供应商的SOC2报告等合规证明。