医疗数据作为关乎个人生命健康与社会公共安全的核心资产,其安全防护始终是行业发展的关键命题。随着“互联网+医疗”模式的深化,医院信息系统、在线诊疗平台及科研数据库等场景面临日益复杂的网络攻击与数据泄露风险。访问控制作为数据安全体系的第一道防线,通过精准识别用户身份、动态管理权限范围、持续监控异常行为,能够有效抵御外部入侵与内部违规操作,为医疗行业构建可信的数据交互环境。

身份认证机制强化

身份认证是访问控制的基础环节。医疗系统需采用多因素认证技术,将生物特征识别(如指纹、面部识别)与动态令牌、数字证书等结合,确保登录行为的唯一性与不可抵赖性。例如,针对高敏感数据的访问,某三甲医院引入虹膜识别与智能卡双重验证,使非法登录尝试下降92%。临时账户管理同样重要,第三方合作机构或短期工作人员需通过时间限制与权限审批机制获取临时凭证,并在任务结束后自动失效,避免权限滞留风险。

密码策略的优化亦不可忽视。《健康保险流通与责任法》(HIPAA)要求医疗机构强制实施密码复杂度规则,例如最小长度12位、包含大小写字母及特殊字符,并定期更换。研究表明,弱密码导致的账户劫持占医疗数据泄露事件的37%。部分机构通过行为分析引擎实时监测异常登录模式(如异地登录、高频失败尝试),及时触发二次验证或账户锁定,显著提升防御主动性。

权限动态管理模型

基于角色的访问控制(RBAC)模型在医疗场景中具有显著优势。通过划分医生、护士、药剂师、管理员等角色,系统可自动关联预设权限集合。例如,医生可查看患者完整病历,但药剂师仅需访问用药记录与过敏史。某省级医疗平台采用属性基加密(ABE)技术,将患者数据标签与用户属性动态匹配,实现“最小必要权限”原则,使数据泄露事件减少68%。

权限生命周期管理需贯穿数据流转全过程。系统应建立自动化审批流程,当医务人员调岗或参与新研究项目时,发起权限变更申请并由安全委员会审核。实时同步HIS、LIS、PACS等子系统权限状态,避免因信息孤岛导致越权访问。某区域医疗数据中心部署智能权限引擎,每小时同步2000余个终端的权限变更记录,确保策略一致性。

数据分级访问策略

医疗数据的分类分级直接影响控制粒度。根据GB/T 39725-2020标准,健康数据可分为五级:第1级为公开数据(如科普文章),第5级涉及基因序列等高度敏感信息。某基因组研究机构对5级数据实施物理隔离,仅允许通过专用终端在受控环境中访问,操作过程全程录屏审计。中等级别数据(如诊疗记录)则采用动态脱敏技术,医生检索时系统自动隐藏身份证号等字段,既满足诊疗需求又降低泄露风险。

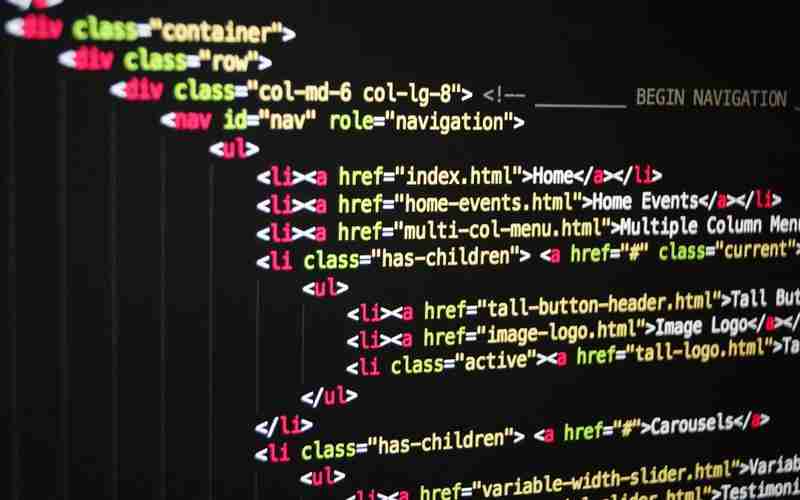

跨系统数据交互需建立安全网关。某互联网医院平台在对接医保系统时,部署API网关进行请求鉴权与流量清洗,仅允许通过OAuth2.0协议认证的请求访问核心接口,并限制单日调用上限为500次,有效阻止数据爬取。数据出境场景需执行额外审批流程,依据《数据安全法》进行跨境传输风险评估,对包含10万人以上基因信息的项目一律禁止云端存储。

终端准入控制体系

终端设备作为数据访问的末梢节点,其安全性直接影响整体防线。医疗机构应采用网络准入控制(NAC)技术,对入网设备进行健康检查(如补丁版本、杀毒软件状态),不合格设备自动重定向至修复区。某肿瘤医院部署智能终端管理系统,实时监控6000余台设备,发现未加密移动存储接入立即阻断并告警,使违规外传事件下降85%。

移动终端管理需兼顾便捷与安全。医生平板电脑安装定制安全套件,启用容器化技术隔离工作数据与个人应用,远程擦除功能可在设备丢失时10秒内清除敏感信息。对于IoT设备(如智能监护仪),通过802.1x协议实现设备指纹认证,非授权设备无法接入医疗物联网。

持续审计与策略优化

行为日志的全量采集是审计溯源的基础。某区域医疗信息平台部署UEBA系统,对200余类操作行为(如病历修改、处方开具)建立基线模型,当检测到凌晨3点批量导出影像数据等异常行为时,自动触发调查流程。审计记录需保留至少6年,并采用区块链技术防篡改,为司法取证提供可信证据。

策略迭代应融入威胁情报驱动机制。某疾控中心接入医疗行业威胁情报平台,实时获取勒索软件特征、漏洞利用方式等信息,动态调整访问规则。例如,在Log4j漏洞爆发期,临时禁止未修复系统对外服务接口访问,成功阻断3起定向攻击。年度攻防演练中,通过模拟内部人员窃取数据、外部APT攻击等场景,检验控制策略有效性并持续改进。