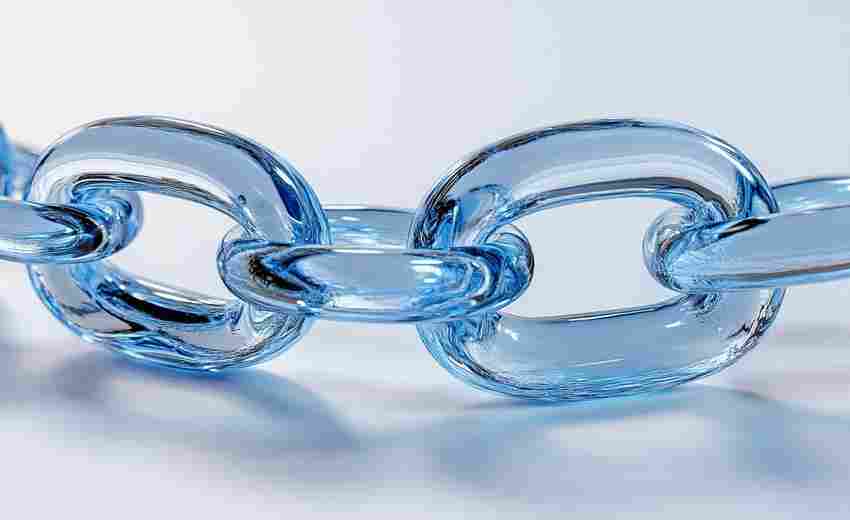

在数字化进程加速的今天,网络安全已成为企业生存的底线。攻击手段的复杂化与自动化,使得代码中的潜在漏洞成为黑客入侵的突破口。从数据泄露到服务瘫痪,一次未被发现的代码缺陷可能引发连锁反应。作为防御链条的核心环节,代码审计通过系统性检查与深度分析,为网站安全构筑起第一道技术防线。

自动化工具辅助检测

现代代码审计离不开自动化工具的支撑。以Seay源码审计系统为代表的工具,通过内置漏洞规则库对PHP、ASP等语言进行快速扫描,可识别SQL注入、XSS跨站等70%以上的常规漏洞。这类工具采用正则表达式匹配与语法树分析技术,在十万行级代码库中完成初步筛查仅需数小时,相比纯人工效率提升20倍以上。Fortify、Checkmarx等商业工具更支持跨语言检测,通过数据流追踪技术定位敏感数据处理路径,准确率可达85%。

但工具并非万能。研究表明,自动化扫描对业务逻辑漏洞的漏报率高达40%,且存在15%-25%的误报率。例如支付系统中的金额计算异常、权限越界访问等复杂场景,需要结合上下文语义理解。这要求开发者在工具扫描后,必须建立二次验证机制,通过日志回溯与函数追踪确认漏洞真实性。

人工深度审查机制

经验丰富的安全工程师在审计中扮演着不可替代的角色。他们采用“攻击者视角”审查代码,针对用户输入处理、会话管理等关键模块进行逐行分析。在某电商平台的审计案例中,人工审查发现工具未能识别的JWT令牌硬编码问题,该漏洞可直接导致千万用户数据泄露。这种深度审查往往聚焦于三个层面:数据验证是否严格限制字符类型与长度、加密算法是否存在弱实现、异常处理是否覆盖所有分支路径。

建立系统化的代码审查清单能提升人工审计效率。参考OWASP ASVS(应用安全验证标准),重点检查12类高危场景:包括未过滤的LDAP查询、反射型XSS防护缺失、CSRF令牌绑定不严密等。对于金融类系统,还需增加业务连续性检查项,如余额计算的双重验证、事务操作的原子性保障等。

动静结合分析体系

单一的静态分析难以发现运行时漏洞。某社交平台曾因Fastjson组件反序列化漏洞遭受攻击,该问题仅在特定JSON数据加载时触发。采用IAST(交互式应用安全测试)技术,通过插桩监控运行时内存状态,可捕获动态加载类、反射调用等风险行为。开源工具洞态IAST支持Java、PHP等6种语言,能在API调用链路中标记未经验证的参数传递路径。

结合DAST(动态应用安全测试)形成闭环。在CI/CD流水线中,先通过AWVS等工具执行黑盒测试,获取输入输出异常点,再反向定位源码中的缺陷位置。这种混合模式使XXE外部实体注入等隐蔽漏洞的检出率提升37%。某银行系统采用该方案后,将漏洞修复周期从14天缩短至3天。

安全规范嵌入流程

将安全编码标准植入开发生命周期是治本之策。微软SDL(安全开发生命周期)实践表明,需求阶段加入威胁建模可预防58%的设计缺陷。具体实施包括:在IDE中集成SonarQube规则引擎,实时检测密码明文存储、Cookie未设置HttpOnly等违规写法;采用Semgrep自定义规则库,对框架特定的风险模式(如Spring Boot的Actuator未授权访问)进行标记。

建立漏洞知识库驱动持续改进。收集历史审计中发现的213种漏洞模式,将其转化为自动化测试用例。当开发者提交包含mysql_real_escape_string的代码时,知识库自动提示应改用PDO预处理语句,从根源上杜绝SQL注入。这种机制使某政务系统的漏洞复发率下降65%。

持续迭代修复策略

代码审计不是一次性任务。某云计算平台通过建立漏洞生命周期管理系统,对审计发现的缺陷进行威胁评分:CVSS评分≥7分的漏洞要求24小时内修复,并触发自动化回归测试。采用差分扫描技术,每次代码提交仅对变更部分进行增量审计,使全量扫描耗时从8小时降至20分钟。

引入第三方审计形成制衡。每年至少一次由独立安全团队执行穿透测试,重点验证高危漏洞修复情况。某电商企业通过该机制发现,自研WAF规则未能有效拦截OAuth2.0的令牌劫持攻击,从而及时升级防护策略。这种内外结合的审计模式,使系统抗攻击能力持续进化。