在数字化浪潮席卷全球的今天,网站作为企业与用户交互的核心窗口,承载着海量敏感数据与关键业务。随着网络攻击手段的日益复杂化,网站安全已成为企业生存与发展的生命线。一次成功的攻击可能导致用户隐私泄露、业务中断甚至品牌声誉崩塌,因此系统性识别与防范安全风险成为网站策划中不可忽视的议题。

注入攻击防范

数据库作为网站的核心资产,常成为攻击者的首要目标。SQL注入通过构造恶意查询语句,绕过应用程序的验证机制直接操作数据库,美国空军罗马实验室曾因此类攻击导致价值数百万美元的研究项目数据被窃取。防御的关键在于采用参数化查询替代动态拼接SQL语句,例如将用户输入内容与查询逻辑分离,确保输入值仅作为数据而非可执行代码处理。

输入过滤机制需建立多层防御体系,除了前端校验外,后端必须实施白名单策略。某电商平台用户注册页面因未过滤特殊字符,攻击者通过注入恶意代码批量获取用户凭证,最终风险评估等级达到高危。建议采用正则表达式限制输入格式,并对危险字符如单引号、分号进行转义处理,同时结合Web应用防火墙实时拦截异常请求。

跨站脚本漏洞

XSS攻击通过植入恶意脚本篡改网页内容,荷兰黑客曾利用该漏洞读取军事邮件关键词,下载导弹设计等绝密信息。反射型XSS通常通过URL参数传播,某论坛因未对用户提交的链接参数编码,导致点击后触发Cookie窃取脚本。防御需对输出内容进行HTML实体编码,将"<"转化为"<"等安全字符,破坏脚本执行环境。

存储型XSS的危害更具持续性,攻击者将恶意代码存入数据库,每次页面加载时自动执行。某社交平台评论区因未过滤脚本标签,导致用户访问时自动转发钓鱼链接。解决方案包括设置CSP(内容安全策略)限制脚本来源,对富文本编辑器采用DOMPurify等库进行内容净化,确保用户生成内容的安全性。

跨域策略风险

不合理的跨域配置可能成为攻击突破口。某网站将crossdomain.xml文件设置为允许任意域访问,导致攻击者通过恶意Flash程序发起CSRF攻击。正确做法应限定为可信域名,如.,同时设置HTTP头部Access-Control-Allow-Origin为具体白名单,避免使用通配符。

文件上传功能需警惕越权访问风险。某医疗平台因未校验文件类型,攻击者上传伪装成图片的WebShell后获取服务器控制权。防御措施应包括文件内容类型检测、重命名存储路径,并在服务器配置中禁用危险扩展名的执行权限。

数据泄露隐患

数据库加密缺失可能造成"一损俱损"的灾难。某电商平台使用明文存储用户密码,黑客突破外围防御后直接获取600万用户凭证。应采用加盐哈希处理敏感信息,对信用卡等支付数据实施PCI-DSS标准加密存储,确保即使数据泄露也无法被逆向破解。

第三方组件漏洞如同定时,Log4j2远程代码执行漏洞曾导致全球数万网站沦陷。建立组件清单管理制度,定期使用SCA(软件成分分析)工具检测依赖库版本,及时替换存在CVE漏洞的组件。同时实施最小权限原则,限制第三方服务的数据访问范围。

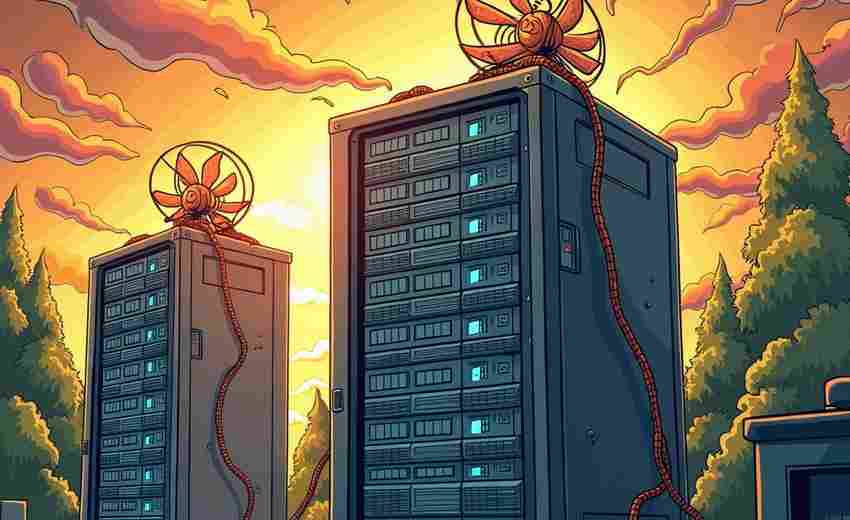

服务可用性保障

DDoS攻击通过海量垃圾流量淹没正常服务,某银行曾因3小时的服务中断损失千万级交易额。防御体系应包含流量清洗中心、CDN节点分发和速率限制策略,云端抗D服务可自动识别异常流量特征并实施拦截。业务连续性计划需设定RTO(恢复时间目标),通过负载均衡和容器化技术实现故障自动转移。

系统漏洞的响应速度决定损失规模。采用自动化扫描工具如Nessus进行周期性检测,微软Windows系统通过每月"补丁星期二"机制,将漏洞修复时间从90天缩短至14天。建立漏洞优先级评分制度,参考CVSS评估模型对高危漏洞实施48小时应急响应。