随着互联网技术的快速发展,灯箱功能作为网站常见的交互组件,广泛应用于图片预览、表单提交及动态内容展示场景。这种依赖用户输入的功能模块,往往成为攻击者利用SQL注入漏洞的突破口。攻击者可通过构造恶意参数篡改数据库指令,窃取用户隐私数据甚至接管服务器权限。如何从技术底层构建防御体系,成为保障灯箱功能安全的核心命题。

参数化查询优先应用

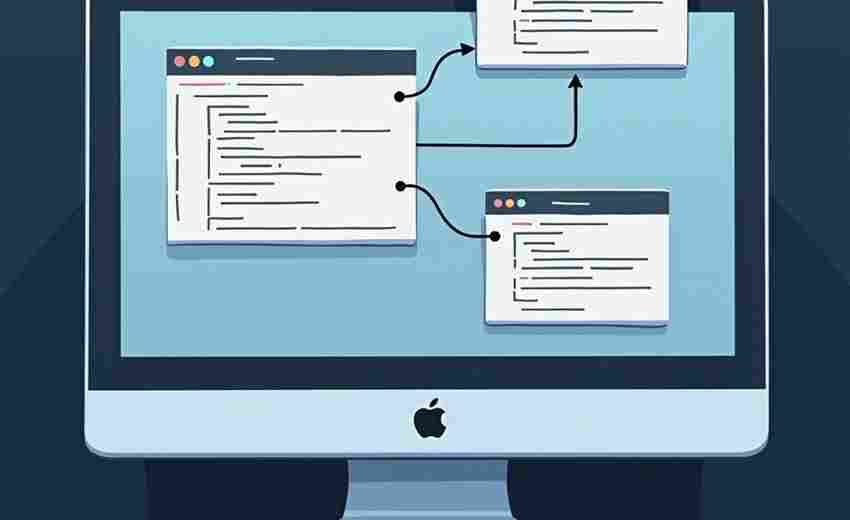

在灯箱功能涉及数据库交互的环节,参数化查询是抵御SQL注入的第一道防线。以用户上传图片描述字段为例,采用预编译语句可将用户输入内容与SQL指令分离。如Java生态中的PreparedStatement组件,通过占位符机制确保输入参数仅作为数据值处理,从根本上阻断攻击者插入执行指令的可能性。研究表明,参数化查询能消除90%以上的注入漏洞。

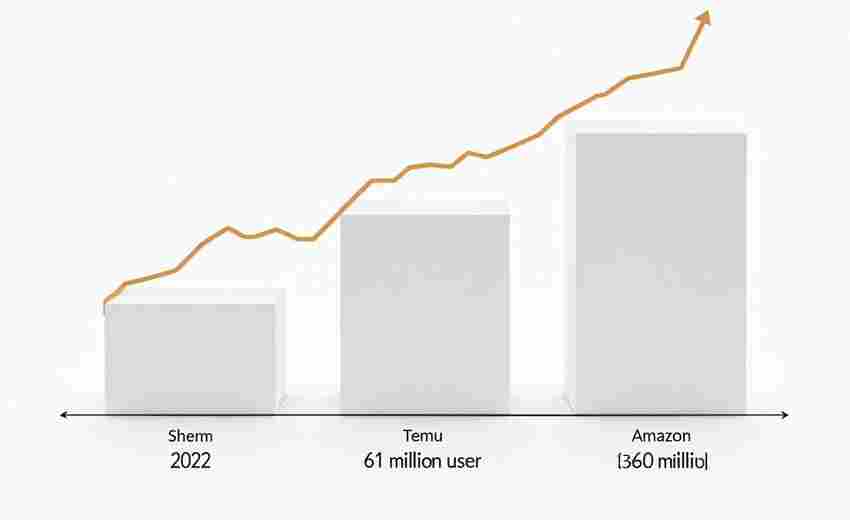

开发实践中需注意避免伪参数化现象。某些ORM框架虽宣称支持参数化,但在处理动态表名或排序字段时仍存在拼接漏洞。建议对灯箱功能涉及的SQL模板进行全面审计,确保所有用户输入参数均通过setXXX方法绑定,杜绝字符串拼接操作。微软安全响应中心2024年的案例显示,某电商平台灯箱搜索功能因未彻底参数化导致百万级用户数据泄露。

输入验证与过滤强化

多层级输入校验体系是参数化查询的重要补充。前端层面可采用正则表达式限制灯箱输入框的字符类型,例如将图片标签字段限定为字母数字组合(/^[a-zA-Z0-9s]{1,50}$/)。但需警惕仅依赖客户端验证的风险,攻击者可通过Postman等工具绕过前端校验直接提交恶意载荷。

服务端验证应建立白名单机制,对灯箱功能涉及的特殊字符进行转义处理。例如将单引号转换为实体字符',对分号、注释符(--)等SQL元字符实施强制过滤。OWASP组织发布的《2024年Web安全十大风险》特别强调,输入验证需结合业务场景设计,过度过滤可能影响多语言用户的内容输入。

权限最小化原则落地

为灯箱功能配置独立数据库账户是降低攻击影响的关键策略。该账户应仅具备SELECT和INSERT权限,严格限制ALTER、DROP等高危操作。某社交平台2024年的安全审计报告显示,其图片评论模块因使用root账户导致注入攻击后整个用户表被清空。

存储过程的应用可进一步收窄攻击面。将灯箱相关的数据查询封装为固定过程,通过参数传递替代动态SQL执行。微软Azure云数据库的实践表明,结合存储过程与列级权限控制,能使注入攻击的数据获取范围缩小87%。同时建议启用数据库审计日志,实时监控异常查询行为。

安全框架集成加固

选用具备自动防注入机制的开发框架能显著提升防护效能。Spring Data JPA等ORM工具通过Hibernate的HQL语法转换,天然规避了大部分拼接注入风险。但在处理原生SQL时仍需配合@Query注解的参数绑定机制,避免开发者为追求性能而绕过安全校验。

Web应用防火墙(WAF)作为最后防线,应配置针对灯箱接口的特殊防护规则。阿里云WAF的SQL注入检测模块采用语义分析技术,可识别出union select等1,200余种变形攻击模式。某媒体网站部署智能WAF后,成功拦截了针对图片灯箱API的184次布尔盲注攻击。

持续监控与漏洞修复

建立动态安全监测体系至关重要。通过ELK技术栈实时采集灯箱功能日志,设置包含sleep、benchmark等关键字的告警规则。某金融科技公司通过日志分析,提前48小时发现了针对其产品展示灯箱的新型时间盲注攻击。

渗透测试应纳入版本迭代流程。采用SQLMap等工具对灯箱接口进行模糊测试,结合人工代码审计发现潜在漏洞。GitLab的CI/CD管道已集成SAST静态扫描,能在代码提交阶段识别出未参数化的SQL语句。定期更新数据库补丁同样不可或缺,MySQL 8.0.28版本修复的预处理语句逃逸漏洞就曾影响多个开源灯箱插件。