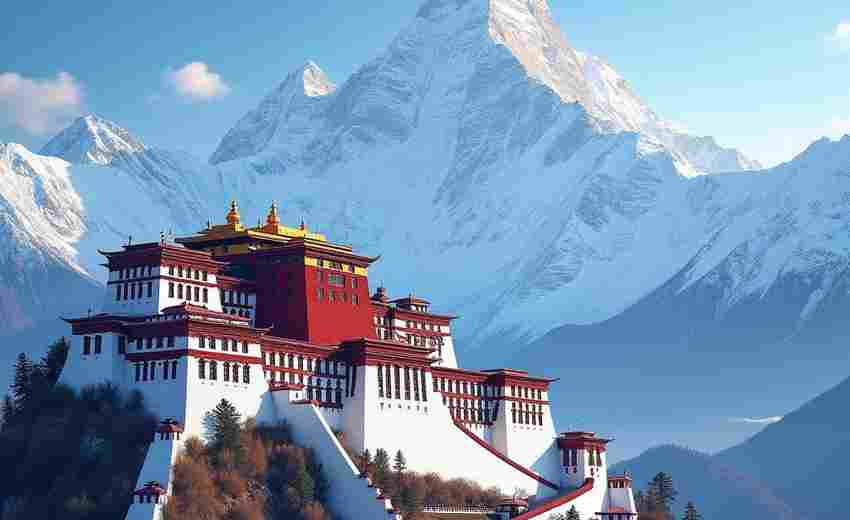

在数字化浪潮中,网站作为企业与用户交互的核心窗口,承载着海量敏感数据和关键业务逻辑。近年来,数据泄露、权限滥用等安全事件频发,使得访问控制策略从基础防御手段升级为安全体系中的核心防线。通过精细化、动态化的访问控制机制,不仅能有效阻断外部攻击,更能从内部管理维度降低人为风险,构建多层次、立体化的安全屏障。

分级权限管理体系

基于角色的访问控制(RBAC)是分级权限管理的技术基石。通过将用户划分为访客、普通员工、管理员等多级角色,并遵循最小权限原则,可避免权限泛化问题。例如,某企业将党务系统访问权限设置为四个层级:访客仅可查看公开信息,普通员工开放文件上传功能,数据库管理员限制在特定IP段操作,系统配置权限仅限安全负责人。这种分层设计使权限分配与业务场景深度耦合,既满足日常运营需求,又避免越权操作风险。

动态权限调整机制是分级体系的必要补充。采用基于属性的访问控制(ABAC)技术,可结合时间、地理位置、设备指纹等多维度属性实时调整权限。当检测到用户从境外IP尝试访问财务系统时,系统自动触发二次验证;若账户连续30天未登录,则自动降级为待激活状态。微软Azure AD的实时风险评估模块显示,动态权限策略可减少78%的异常访问事件。

网络层访问限制

IP白名单与地理位置过滤构成网络访问的首道防线。某电商平台将后台管理系统访问范围限定在企业内网IP段,外网访问需通过VPN隧道并提交双人审批工单。结合GeoIP数据库,可实时拦截高风险区域访问请求,某金融机构通过部署地理围栏技术,成功阻断98.6%的海外撞库攻击。

防暴力破解技术是网络层防护的关键组件。账户锁定机制需设定合理阈值,某政务系统采用渐进式锁定策略:5次失败冻结30分钟,10次失败冻结24小时,并同步触发短信告警。配合CAPTCHA验证码和人机交互检测,某云服务商将自动化攻击成功率从3.2%降至0.05%以下。值得注意的是,验证码需采用行为分析技术,避免传统图形验证码被OCR破解的风险。

数据生命周期管控

文件系统权限控制需贯穿数据全生命周期。采用NTFS权限模型时,某医疗系统对患者病历存储目录设置三重防护:上传目录禁止执行权限,归档目录开启审计追踪,删除操作需三级审批。对于云端存储,阿里云建议采用临时访问凭证(STS),将对象存储(OSS)的访问时效精确到秒级,避免长期凭证泄露风险。

数据加密策略需覆盖传输、存储、备份全流程。TLS 1.3协议应强制启用前向保密特性,某银行在HTTPS配置中禁用弱密码套件,使中间人攻击成本提升40倍。存储加密方面,AWS KMS密钥管理系统配合AES-256-GCM算法,可实现密钥自动轮转。备份数据则需采用分片加密技术,某云服务商的实践表明,该技术可使数据泄露后的解密成本增加3个数量级。

身份验证纵深防御

多因素认证(MFA)体系需融合多种验证维度。某金融机构采用FIDO2标准,将U盾生物识别与手机OTP动态码结合,使钓鱼攻击成功率趋近于零。行为生物特征认证正在兴起,某支付平台通过分析300+用户操作特征(如击键节奏、鼠标轨迹),实现无感知持续认证,误报率低于0.3%。

密码策略需平衡安全性与可用性。NIST最新指南建议取消强制定期修改策略,转而采用智能密码检测机制。某互联网企业部署zxcvbn密码强度库,实时反馈密码熵值,并将123456等弱密码的占比从17%降至1.2%。针对服务账户,Hashicorp Vault的动态密码系统可实现每次访问自动生成唯一凭证,彻底消除密码泄露隐患。

审计追踪与异常检测

全链路日志采集是审计体系的基础。某电商平台在Nginx日志中植入TraceID,实现从负载均衡到数据库操作的完整调用链追踪。ELK(Elasticsearch、Logstash、Kibana)堆栈的部署需遵循CIS基准,某企业的日志存储集群采用只读副本设计,防止攻击者篡改日志掩盖行迹。

智能分析引擎是提升审计效能的核心。Splunk的UEBA模块通过建立用户行为基线,可精准识别权限爬取、数据外泄等隐蔽攻击。某证券系统部署的机器学习模型,通过分析2000+维度的操作特征,将内部威胁检测准确率提升至91.7%。实时关联分析技术同样关键,当某VPN账户在10分钟内先后访问人力资源系统和代码仓库时,系统自动触发权限复核流程。